# Web3 セキュリティ対策:ハードウェアウォレットの使用ガイド暗号資産の価値が上昇するにつれ、ハードウェアウォレットに対する攻撃手段もますます複雑化しています。本記事では、ハードウェアウォレットの購入、使用、保管の三つの重要な段階を中心に、一般的なリスクを整理し、典型的な詐欺を解析し、ユーザーが暗号資産の安全を効果的に保護するための実用的な防護策を提案します。! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-688d304c69bca74e3b3b14fc166fd977)## 購入段階のリスク購入面では主に2種類の詐欺があります:1. 偽ウォレット:外観は正常だがファームウェアが改ざんされており、プライベートキーの漏洩を引き起こす可能性がある。2. 真のウォレット + 悪意の誘導:非公式なルートで「初期化済み」のデバイスを販売するか、偽のアプリをダウンロードさせる。典型的なケース:あるユーザーが電子商取引プラットフォームでハードウェアウォレットを購入し、説明書がスクラッチカードに似ていることに気づきました。攻撃者は事前にデバイスをアクティブにしてリカバリーフレーズを取得し、再包装した後、非公式なルートで販売しました。ユーザーは説明に従ってアクティブ化し資産を移した後、資金はすぐに移動されました。より隠密な攻撃方法は、ファームウェアレベルでの改ざんです。デバイスは外見上正常ですが、ファームウェアにはバックドアが埋め込まれています。ユーザーは気づきにくく、一旦資産を預けると、隠れたバックドアがリモートで秘密鍵を引き出したり、取引に署名したりすることができます。## 使用過程での攻撃ポイント### サイン承認のフィッシングトラップ"盲署名"は大きなリスクです。ユーザーは取引内容を明確に理解していない場合、識別が難しい署名のリクエストを確認することで、見知らぬアドレスへの送金や悪意のあるスマートコントラクトの実行を許可してしまう可能性があります。! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-487080c8d3b2925642be0a26b6dfb5f2)### 公式を装ったフィッシング攻撃攻撃者は「公式」の名義を借りて詐欺を行うことがよくあります。類似のドメインからのフィッシングメールを送信したり、実際のセキュリティ事件を利用して恐怖を煽ったりします。ある有名なハードウェアウォレットブランドでデータ漏洩が発生した際、攻撃者はその後公式を偽装してフィッシングメールを送信し、アップグレードまたはセキュリティ検証が必要であると主張しました。さらに悪質なことに、攻撃者は偽造されたハードウェアウォレットを郵送し、データ漏洩に対処するために交換された"セキュリティデバイス"であると主張します。これらのデバイスには実際に悪意のあるプログラムが埋め込まれており、ユーザーが元のウォレットのリカバリーフレーズを"移行"するように誘導します。### 中間者攻撃ハードウェアウォレットは私鍵を隔離できますが、取引時には依然としてスマートフォンやコンピュータのアプリケーションおよびさまざまな伝送リンクを通じて行う必要があります。これらの段階が制御されている場合、攻撃者は受取先アドレスを改ざんしたり、署名情報を偽造したりする可能性があります。! [Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ](https://img-cdn.gateio.im/social/moments-278cbfe2b54983b36a32334d229dbfcf)## 保管とバックアップの推奨1. 助記詞をネットワーク接続されたデバイスやプラットフォームに保存しないでください。2. 手書きのリカバリーフレーズを実体の紙に書き込み、複数の安全な場所に分散して保管する。3. 高価値資産は防火防水の金属板で保管することを検討できます。4. 定期的にニーモニックフレーズの保管環境をチェックし、安全かつ利用可能であることを確認してください。! [Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ](https://img-cdn.gateio.im/social/moments-ccaf13fdbcbd110d55aba92955823f31)## 安全使用まとめ1. 公式なルートでハードウェアウォレットを購入する。2. デバイスが未アクティブ状態であることを確認し、異常が発見された場合は直ちに使用を中止し、公式にフィードバックしてください。3. 重要な操作は本人が行う必要があります。これには、デバイスのアクティベーション、PINコードの設定、アドレスの作成、そしてリカバリーフレーズのバックアップなどが含まれます。4. 初めて使用する際は、少なくとも3回連続して新しいウォレットを作成し、生成されたニーモニックと対応するアドレスを記録し、毎回の結果が重複しないことを確認してください。ハードウェアウォレットの安全性はデバイス自体だけに依存するのではなく、ユーザーの使用方法がより重要です。警戒を怠らず、安全な操作規範を厳守することで、暗号資産の安全を効果的に保護することができます。! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-9356bb475cbf4dfaefb8e6825c05f45c)! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-36c79eb9cc46934122badc88818aa435)! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-74b69fb3e2afe73e8def0cd5cd0c01cc)! [Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ](https://img-cdn.gateio.im/social/moments-a00086c8c248a94debfa545efd9420ab)! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-43fb794b0f9a9a70ca9ce02c61847728)

ハードウェアウォレット安全ガイド:購入、使用、保管の全方位防護

Web3 セキュリティ対策:ハードウェアウォレットの使用ガイド

暗号資産の価値が上昇するにつれ、ハードウェアウォレットに対する攻撃手段もますます複雑化しています。本記事では、ハードウェアウォレットの購入、使用、保管の三つの重要な段階を中心に、一般的なリスクを整理し、典型的な詐欺を解析し、ユーザーが暗号資産の安全を効果的に保護するための実用的な防護策を提案します。

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴

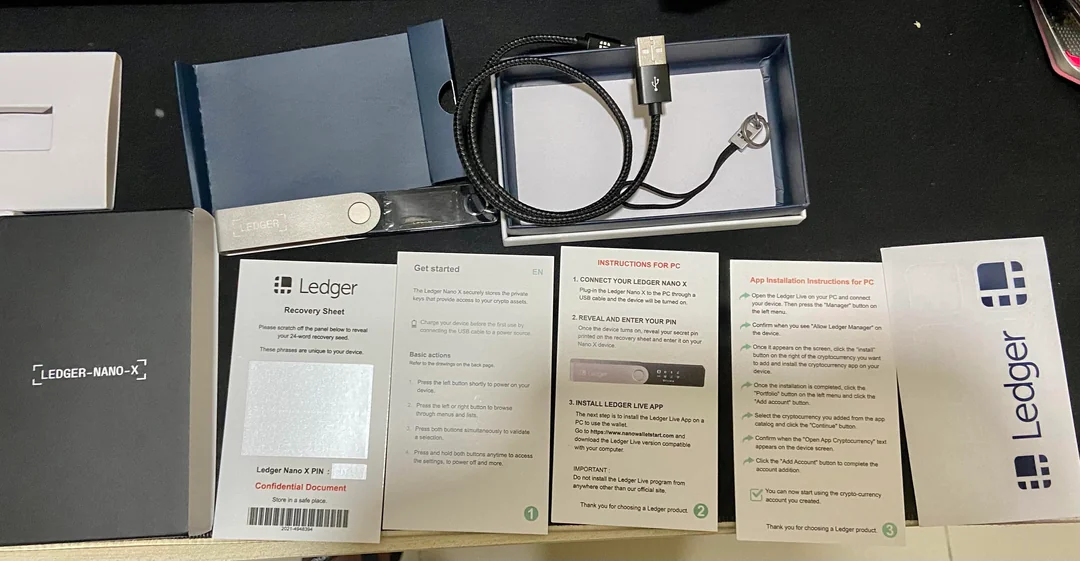

購入段階のリスク

購入面では主に2種類の詐欺があります:

典型的なケース:あるユーザーが電子商取引プラットフォームでハードウェアウォレットを購入し、説明書がスクラッチカードに似ていることに気づきました。攻撃者は事前にデバイスをアクティブにしてリカバリーフレーズを取得し、再包装した後、非公式なルートで販売しました。ユーザーは説明に従ってアクティブ化し資産を移した後、資金はすぐに移動されました。

より隠密な攻撃方法は、ファームウェアレベルでの改ざんです。デバイスは外見上正常ですが、ファームウェアにはバックドアが埋め込まれています。ユーザーは気づきにくく、一旦資産を預けると、隠れたバックドアがリモートで秘密鍵を引き出したり、取引に署名したりすることができます。

使用過程での攻撃ポイント

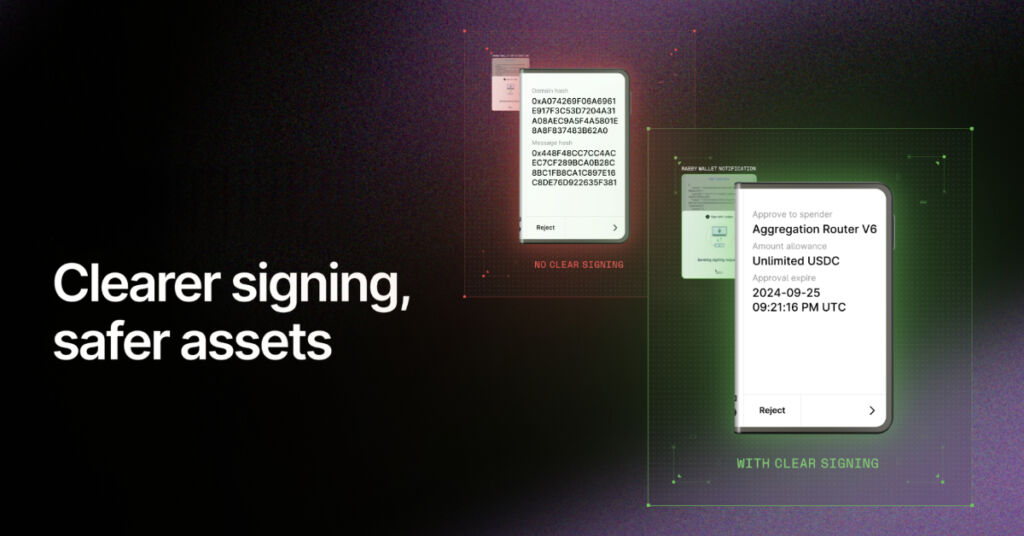

サイン承認のフィッシングトラップ

"盲署名"は大きなリスクです。ユーザーは取引内容を明確に理解していない場合、識別が難しい署名のリクエストを確認することで、見知らぬアドレスへの送金や悪意のあるスマートコントラクトの実行を許可してしまう可能性があります。

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴

公式を装ったフィッシング攻撃

攻撃者は「公式」の名義を借りて詐欺を行うことがよくあります。類似のドメインからのフィッシングメールを送信したり、実際のセキュリティ事件を利用して恐怖を煽ったりします。ある有名なハードウェアウォレットブランドでデータ漏洩が発生した際、攻撃者はその後公式を偽装してフィッシングメールを送信し、アップグレードまたはセキュリティ検証が必要であると主張しました。

さらに悪質なことに、攻撃者は偽造されたハードウェアウォレットを郵送し、データ漏洩に対処するために交換された"セキュリティデバイス"であると主張します。これらのデバイスには実際に悪意のあるプログラムが埋め込まれており、ユーザーが元のウォレットのリカバリーフレーズを"移行"するように誘導します。

中間者攻撃

ハードウェアウォレットは私鍵を隔離できますが、取引時には依然としてスマートフォンやコンピュータのアプリケーションおよびさまざまな伝送リンクを通じて行う必要があります。これらの段階が制御されている場合、攻撃者は受取先アドレスを改ざんしたり、署名情報を偽造したりする可能性があります。

! Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ

保管とバックアップの推奨

! Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ

安全使用まとめ

ハードウェアウォレットの安全性はデバイス自体だけに依存するのではなく、ユーザーの使用方法がより重要です。警戒を怠らず、安全な操作規範を厳守することで、暗号資産の安全を効果的に保護することができます。

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴

! Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴